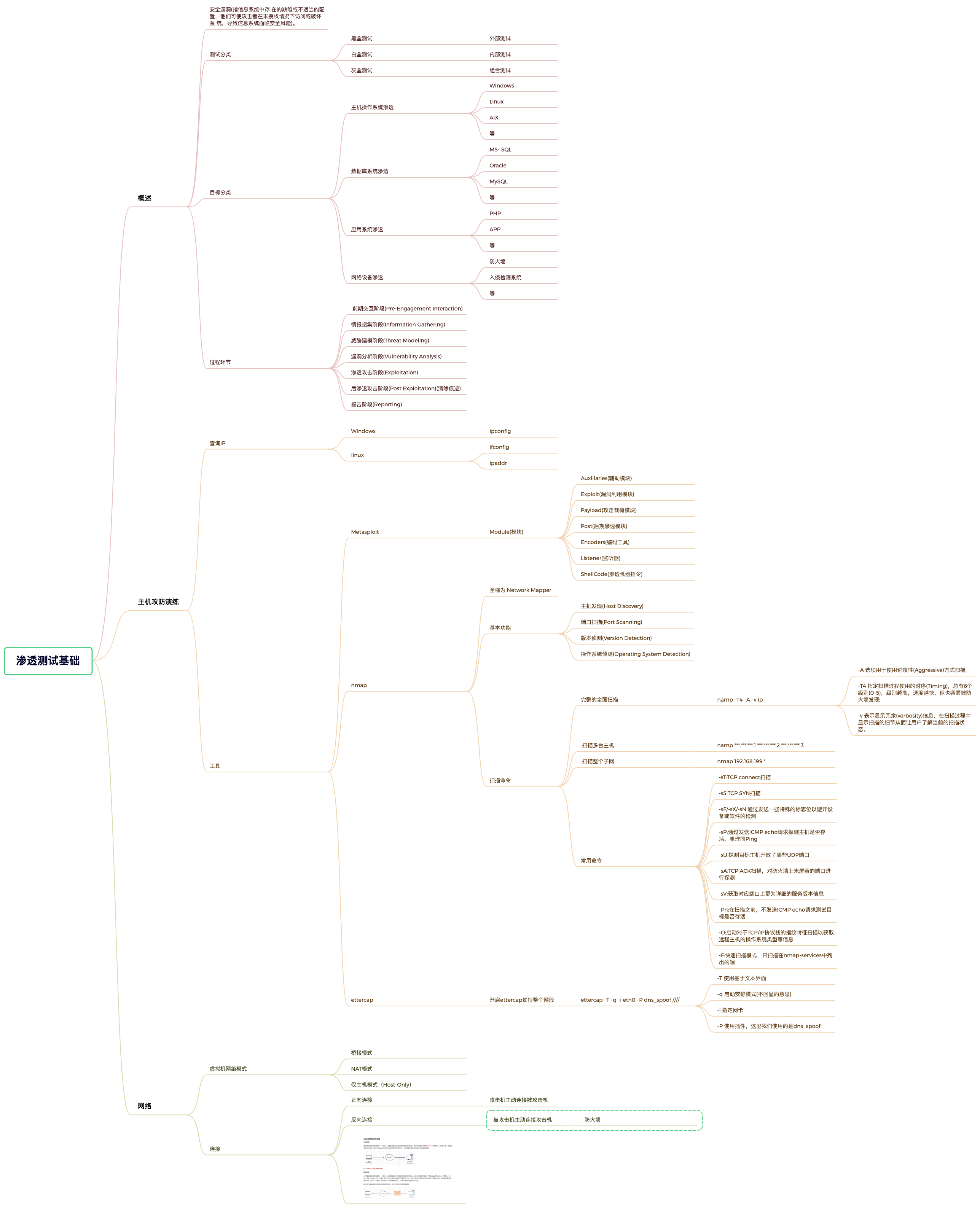

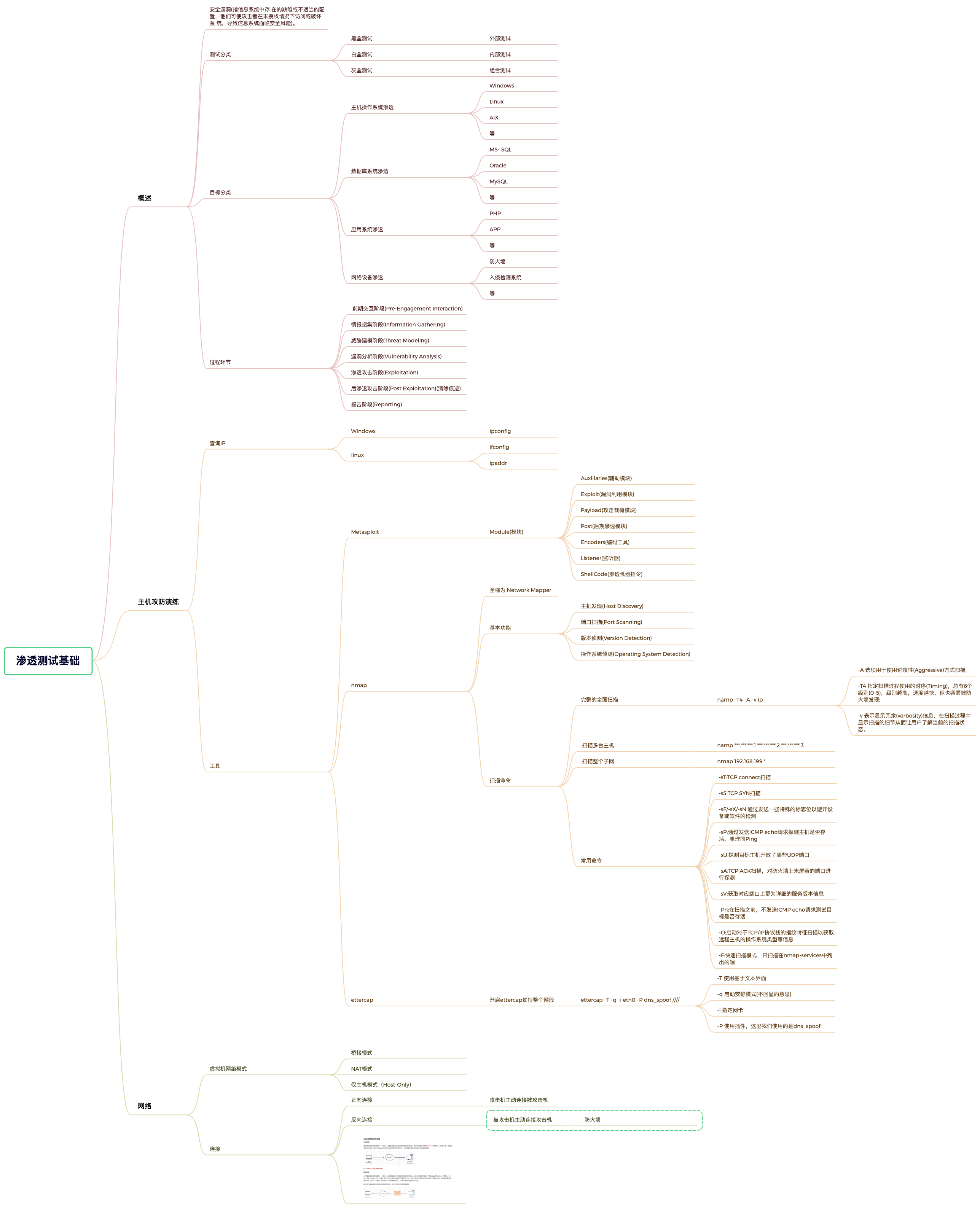

AI 摘要

渗透测试基础概述了安全漏洞的存在及测试分类和目标分类。主要包括黑盒测试、白盒测试、内部测试、外部测试、灰盒测试和组合测试等不同类型,涉及到主机操作系统、数据库系统、应用系统和网络设备等多个方面。过程环节包括前期交互、情报搜集、威胁建模、漏洞分析、渗透攻击、后渗透攻击和报告等阶段。工具包括Metasploit、nmap等,可以进行主机发现、端口扫描、操作系统侦测等功能。网络连接模式有桥接模式、NAT模式和仅主机模式等。针对具体漏洞可进行针对性渗透测试。

渗透测试基础

概述

安全漏洞(指信息系统中存 在的缺陷或不适当的配置,他们可使攻击者在未授权情况下访问或破坏系 统,导致信息系统面临安全风险)。

测试分类

黑盒测试

外部测试

白盒测试

内部测试

灰盒测试

组合测试

目标分类

主机操作系统渗透

Windows

Linux

AIX

等

数据库系统渗透

MS- SQL

Oracle

MySQL

等

应用系统渗透

PHP

APP

等

网络设备渗透

防火墙

入侵检测系统

等

过程环节

前期交互阶段(Pre-Engagement Interaction)

情报搜集阶段(Information Gathering)

威胁建模阶段(Threat Modeling)

漏洞分析阶段(Vulnerability Analysis)

渗透攻击阶段(Exploitation)

后渗透攻击阶段(Post Exploitation)(清除痕迹)

报告阶段(Reporting)

主机攻防演练

查询IP

Windows

ipconfig

linux

ifconfig

ipaddr

工具

Metasploit

Exploit(渗透攻击)

Payload(攻击载荷)

ShellCode

Module(模块)

Listener(监听器)

渗透代码(Exploit)

nmap

全称为 Network Mapper

基本功能

主机发现(Host Discovery)

端口扫描(Port Scanning)

版本侦测(Version Detection)

操作系统侦测(Operating System Detection)

扫描命令

完整的全面扫描

- namp –T4 –A –v ip

- -A 选项用于使用进攻性(Aggressive)方式扫描;

- -T4 指定扫描过程使用的时序(Timing),总有6个级别(0-5),级别越高,速度越快,但也容易被防火墙发现;

- -v 表示显示冗余(verbosity)信息,在扫描过程中显示扫描的细节从而让用户了解当前的扫描状态。

扫描多台主机

- namp ...1 ...2 ..***.3

扫描整个子网

- nmap 192.168.199.*

常用命令

- -sT:TCP connect扫描

- -sS:TCP SYN扫描

- -sF/-sX/-sN:通过发送一些特殊的标志位以避开设备或软件的检测

- -sP:通过发送ICMP echo请求探测主机是否存活,原理同Ping

- -sU:探测目标主机开放了哪些UDP端口

- -sA:TCP ACK扫描,对防火墙上未屏蔽的端口进行探测

- -sV:获取对应端口上更为详细的服务版本信息

- -Pn:在扫描之前,不发送ICMP echo请求测试目标是否存活

- -O:启动对于TCP/IP协议栈的指纹特征扫描以获取远程主机的操作系统类型等信息

- -F:快速扫描模式,只扫描在nmap-services中列出的端

网络

虚拟机网络模式

桥接模式

NAT模式

仅主机模式(Host-Only)

连接

正向连接

攻击机主动连接被攻击机

反向连接

被攻击机主动连接攻击机

防火墙

渗透测试实例

- MS17-010渗透攻击复现

- MS08-067渗透攻击复现

- MS10-046渗透攻击复现

Comments NOTHING